منظور از حمله خسوف (Eclipse Attack) در بلاک چین چیست؟

حمله کسوف، یکی از انواع حملات در شبکه های بلاک چین و ارزهای دیجیتال است، اما حمله خاموشی چگونه انجام می شود با ظهور هر فناوری جدید، مجرمان سایبری راه هایی برای استفاده از آن به نفع خود پیدا می کنند؟ اگرچه بلاک چین کاربردهای زیادی دارد و بسیاری از شرکتها در سراسر دنیا مشغول تحقیق در مورد نحوه استفاده از آن در صنایع مختلف هستند و پول زیادی به دست میآورند، اما تاکنون استفاده غالب از این فناوری، پیادهسازی ارز دیجیتال و شبکههای مالی است. بنابراین طبیعی است که برای هکرها بسیار جذاب باشند.

یکی از راههای آسیب رساندن به شبکههای بلاک چین غیرمتمرکز، حمله کسوف است. به بیان ساده، این حمله سایبری شامل جداسازی اتصال شبکه قربانی با ارائه مقدار زیادی داده بلاک چین جعلی است. در حمله eclipse، کاربر شبکه بلاک چین مورد هدف قرار می گیرد و هدف اصلی کسب توانایی پردازش داده های دریافتی از قربانی است. در نتیجه می توان هر نوع فعالیت تخریبی را علیه این فرد سازماندهی کرد.

توجه داشته باشید که یکی از دلایل اصلی انتخاب فناوری بلاک چین برای پیاده سازی شبکه های ارز دیجیتال، امنیت بالا است. اما در دنیای واقعی، امنیت مطلق وجود ندارد. از آنجایی که کاربران معمولی هدف حمله Eclipse قرار می گیرند، باید دانش خود را در این زمینه افزایش دهید، در غیر این صورت شانس گرفتار شدن در حمله Eclipse در حین کار بر روی یک شبکه ارز دیجیتال افزایش می یابد. در پایان پیشنهاد می کنیم دو روش دیگر حمله به شبکه های ارز دیجیتال را بشناسید و برای مقابله با آن ها آماده باشید.

مقدمه ای بر Eclipse Attack

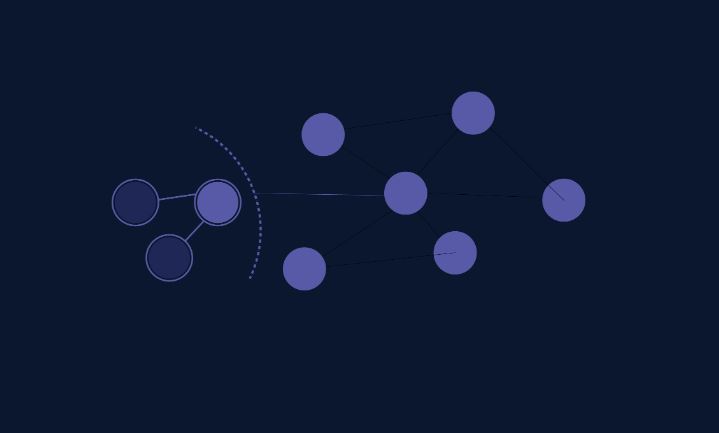

این یک حمله نسبتاً ساده است که یک شخص می تواند برای مختل کردن ارتباط گره ها در شبکه انجام دهد. یک حمله مبهم تلاش میکند دیدگاه یک شرکتکننده از شبکه همتا را پنهان کند و اختلال عمومی ایجاد کند. در برخی موارد، هدف از اجرای Eclipse Attack فراهم کردن بستری برای حملات خطرناک تر و پیچیده تر است. ماینرهای بیت کوین دستگاه های سطح بالایی با قدرت پردازش بسیار بالا هستند، زیرا باید بتوانند بلوک های جدید را با آزمون و خطا در تعداد زیادی هش تولید کنند.

البته همه گره های شبکه این ارز دیجیتال لزوما ماینر نیستند. کاربران به راحتی می توانند یک سیستم کامپیوتری ساده را به یک گره کامل تبدیل کنند. داشتن یک پلتفرم برای مدیریت یک گره در هر کامپیوتر به افراد بیشتری اجازه می دهد تا به آن بپیوندند و در نتیجه شبکه غیرمتمرکزتر می شود. این نرم افزار (نصب شده بر روی کامپیوترهای فول نود) پایگاه داده ای از تراکنش ها را نگهداری می کند. این پایگاه داده با گره های همتای خود هماهنگ شده و همیشه به روز می شود.

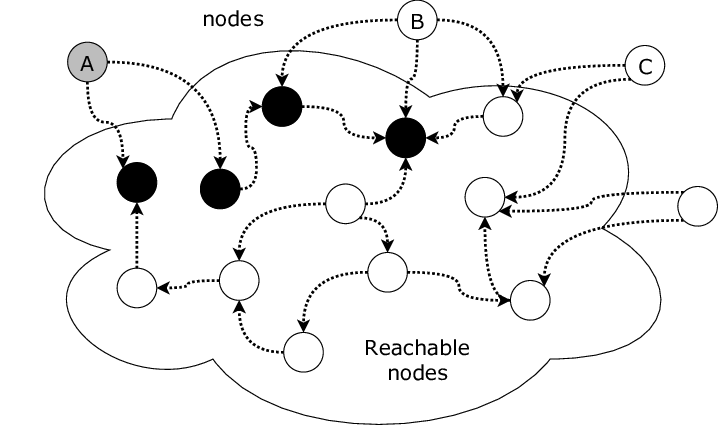

یک عامل محدود کننده برای اکثر گره ها پهنای باند است. از آنجایی که کامپیوترهای زیادی در حال اجرا نرم افزار هستند که برای اجرای شبکه بیت کوین با هم کار می کنند، اکثر آنها به دلیل محدودیت های اعمال شده توسط نرم افزار بیت کوین نمی توانند مستقیماً با یکدیگر ارتباط برقرار کنند. طبق قوانین پروتکل، حداکثر تعداد اتصالات مجاز برای یک گره 125 است، اگرچه اکثر گره ها در نهایت تعداد بسیار کمتری از اتصالات را با دیگران برقرار می کنند.

در حمله خاموشی، مهاجم اطمینان حاصل می کند که قربانی فقط به گره های تحت کنترل خود متصل می شود. پس از راه اندازی مجدد برنامه، قربانی را با آدرس های IP که می خواهد به آنها متصل شود بمباران می کند. مشکل در اینجا نیاز به راه اندازی مجدد گره و اجرای مجدد برنامه بر روی آن است. مغز متفکر حمله Eclipse باید دستگاه قربانی را مجبور به راه اندازی مجدد از طریق یک حمله DDoS یا روش های دیگر کند یا منتظر بماند تا قربانی خودش این کار را انجام دهد.

هنگامی که این اتفاق می افتد، کاربر توسط گره های کنترل شده توسط هکری که حمله eclipse را انجام می دهد، کنترل می شود. دیگر دیدگاه معتبری از شبکه ندارد زیرا اطلاعات خود را از یک سری گره های مسموم به دست می آورد. حالا هکر چیزی را که دوست دارد قربانی می کند!

شرح حمله خاموشی؛ وقتی کاربر تنهاست!

همانطور که در ابتدای مقاله اشاره کردیم، چیزی که هکر Eclipse Attack به دنبال آن است، قطع دست قربانی از جریان داده های مناسب متصل به شبکه است. در عوض، هکر داده های دستکاری شده، جعلی و نادرست را به فرد می دهد! از منظر امنیت سایبری، این واقعاً تکان دهنده است! اما چگونه می توان چنین کاری را در شبکه های بلاک چین انجام داد که امنیت بسیار بالایی دارند و الف حمله خاموشی سازماندهی در برابر کاربر؟

توجه داشته باشید که اجرای این نوع حمله به دلیل معماری و محدودیت های پروتکل ارتباطی همتا به همتا است که در شبکه های بلاک چین غیرمتمرکز و توزیع شده استفاده می شود. به طور خاص، مشکل از محدودیت های اتصالات و انتخاب ایمن گره ها ناشی می شود. به عنوان مثال، در بیت کوین، که در حال حاضر بزرگترین شبکه ارز دیجیتال است، محدودیت اتصالات خروجی (تعداد اتصالاتی که می توانید به سایر گره های راه دور ایجاد کنید) هشت است.

بنابراین، هر گره بیتکوین میتواند یک ارتباط دو طرفه (همزمان) با حداکثر هشت گره دیگر در هر زمان معین حفظ کند. این چرخه در هر گره تکرار می شود زیرا بخشی از پروتکل تعریف شده در نرم افزار Bitcoin Core است. این محدودیت انجام شود حمله کسوف استفاده می شود

این شیوه کار و محدودیت در ارتباط دو طرفه نظیر به نظیر بین گره های شبکه دارای مزایا و معایبی است. مزیت این امر بدیهی است که تعداد کم اتصالات است. در نتیجه، قدرت پردازش و پهنای باند کمتری مورد نیاز است. به این ترتیب زمینه برای هرکسی بدون توجه به قدرت سیستم کامپیوتری خود فراهم می شود تا به یک گره در شبکه بیت کوین تبدیل شود و به یک گره در آن تبدیل شود. با افزایش تعداد گره ها، شبکه غیرمتمرکزتر می شود و امنیت افزایش می یابد. توجه داشته باشید که بحث کار به عنوان گره با ماینر متفاوت است و گره لزوما بیت کوین را استخراج نمی کند. به همین دلیل نیازی به داشتن رایانه ای با قدرت پردازش بسیار بالا نیست.

اثرات حمله خاموشی

اگر از حمله خاموشی رنج می برید، مشکلات متعددی پیش خواهد آمد. در ادامه به برخی از این موارد اشاره خواهیم کرد.

استفاده از اتصالات برای کنترل شبکه

اگر هکر هدف بزرگی داشته باشد، یک کاربر کافی نیست! هنگامی که او چندین گره را کنترل می کند، می تواند از آنها برای افزایش قدرت خود استفاده کند. در واقع، هنگامی که یک هکر هر گره را کنترل می کند، افزایش حضور او در شبکه آسان تر می شود. هنگامی که قدرت پس از چندین حمله خاموشی افزایش می یابد، بلوک های نصب را می توان به دلخواه دستکاری کرد و حتی تلاش کرد تا اتصالات شبکه را از بین ببرند یا ردیابی کنند.

در نهایت، به شخصی که حمله Eclipse را سازماندهی کرده است، قدرت کافی برای مدیریت رشد شبکه با تغییر نسخه های دفتر کل یا بلاک چین به میل خود داده می شود. از سوی دیگر، تعداد محدود اتصالات دارای معایبی است. به عنوان مثال، فرآیند ربودن ارتباطات تقریباً ساده است و می توان به ترتیب الف حمله خاموشی تهیه خواهد شد.

بسته به تکنیک های امنیتی مورد مطالعه در شبکه، فرآیند انتخاب گره امن و ابعاد شبکه، روش ربودن متفاوت خواهد بود. به سادگی، تنها چیزی که نیاز دارید این است که آدرس های IP سایر گره های شبکه را پیدا کنید. بنابراین، هنگامی که این گره ها اتصال شبکه خود را مجدداً راه اندازی می کنند، هکر دست به کار می شود و کنترل قربانی را به دست می گیرد و در فرآیند دخالت می کند. در ادامه حمله eclipse، قربانی داده های مورد نظر هکر را دریافت می کند نه داده های واقعی و صحیح.

مسابقه مهندسی برای ایجاد و ثبت بلوک

این یک حمله سایبری بسیار حرفه ای علیه شبکه های بلاک چین با استفاده از پروتکل اثبات کار (PoW) است. گروهی از محققین در مقاله ای با عنوان «حملات اکلیپس به شبکه همتا به همتای بیت کوین» که در سال 2015 منتشر شد، به این حمله اشاره کردند. طبق توضیحات ارائه شده، اگر دو ماینر همزمان یک بلوک جدید پیدا کنند، هکر می تواند آنها را هدر دهد. قدرت پردازش بر روی بلوک های یتیم با حمله Eclipse به آنها. به این ترتیب مهاجم می تواند بلوک های خود را بازیابی کند. در نهایت، او اطمینان حاصل می کند که بلاک خود توسط شبکه تحت کنترل او پردازش می شود و سپس پاداش مربوطه را دریافت می کند.

حملات علیه پروتکل های لایه 2

یکی دیگر از مشکلات ناشی از حمله eclipse، ایجاد پایه ای برای حملات به پروتکل های لایه 2 است به عبارت دیگر، در برابر پروتکل هایی مانند Lightning Network، OmniLayer و RSK در بیت کوین آسیب پذیر می شود. این امر حتی در مورد قراردادهای ایجاد شده توسط قراردادهای هوشمند اتریوم، IAS و Tron نیز صدق می کند.

فراهم کردن بستری برای حملات سایبری خطرناک تر

حمله خاموشی راه را برای حملات خطرناک تر هموار می کند. به عنوان یک نمونه بسیار مرگبار باید به حمله اربوس اشاره کرد. در اینجا امکان اجرای Eclipse Attack در شبکه در مقیاس بسیار بزرگ وجود دارد. نتیجه واریانس شبکه است!

اگر چنین حمله ای قبلاً انجام شده باشد، شخصی که فرآیند را سازماندهی می کند، می تواند به صلاحدید خود شبکه را تقسیم و مدیریت کند. به عنوان مثال، هر کسی می تواند یک حمله DDoS و پنجاه درصد علیه سیستم سازماندهی کند یا حتی یک هارد فورک ایجاد کند! آخرین احتمال واقعا وحشتناک است!

چگونه از حمله خاموشی جلوگیری کنیم؟

برای این منظور باید نکات امنیتی در نظر گرفته شود. اگر به تازگی به یک شبکه ارز دیجیتال مانند بیت کوین ملحق شده اید، شانس زیادی وجود دارد حمله خاموشی نکات زیر را در نظر بگیرید و به آن توجه کنید:

• از یک سیستم پرداخت امن و کیف پول رمزنگاری با اعتبار بالا استفاده کنید. در صورت امکان، یک گره در سیستم رایانه خود نصب کنید تا تراکنش های خود را تأیید کند. به این ترتیب علاوه بر افزایش سطح امنیت شبکه، مستقیماً از خود در برابر حملات نیز محافظت خواهید کرد.

• پرداخت 0-conf یا تایید نشده تحت هیچ شرایطی پذیرفته نخواهد شد. توجه داشته باشید که در این حالت ممکن است تراکنش به روش های مختلفی از جمله پردازش شود حمله کسوف وجود دارد.

• در صورت استفاده از یک گره، تعداد اتصالات ورودی را محدود کنید. برای مثال می توانید از فایروال استفاده کنید.

• به طور دوره ای اتصالات گره یا کیف پول خود را بررسی کنید و لیستی از گره های مورد اعتماد خود تهیه کنید. به این ترتیب، اگر به گره هکرها متصل شوید، از غافلگیری و گرفتار شدن در حمله Eclipse جلوگیری می کنید.

• کیف پول و قرارداد خود را همیشه به روز نگه دارید. توسعه دهندگان بلاک چین با دانستن اینکه حمله مبهم همیشه امکان پذیر است، همیشه به دنبال راه هایی برای افزایش قدرت ارتباطات پروتکل هستند. هنگامی که آخرین به روز رسانی ها را دریافت کردید، آخرین برنامه های خود را برای این منظور در کیف پول یا گره شما راه اندازی می کند.