الگوریتم هش

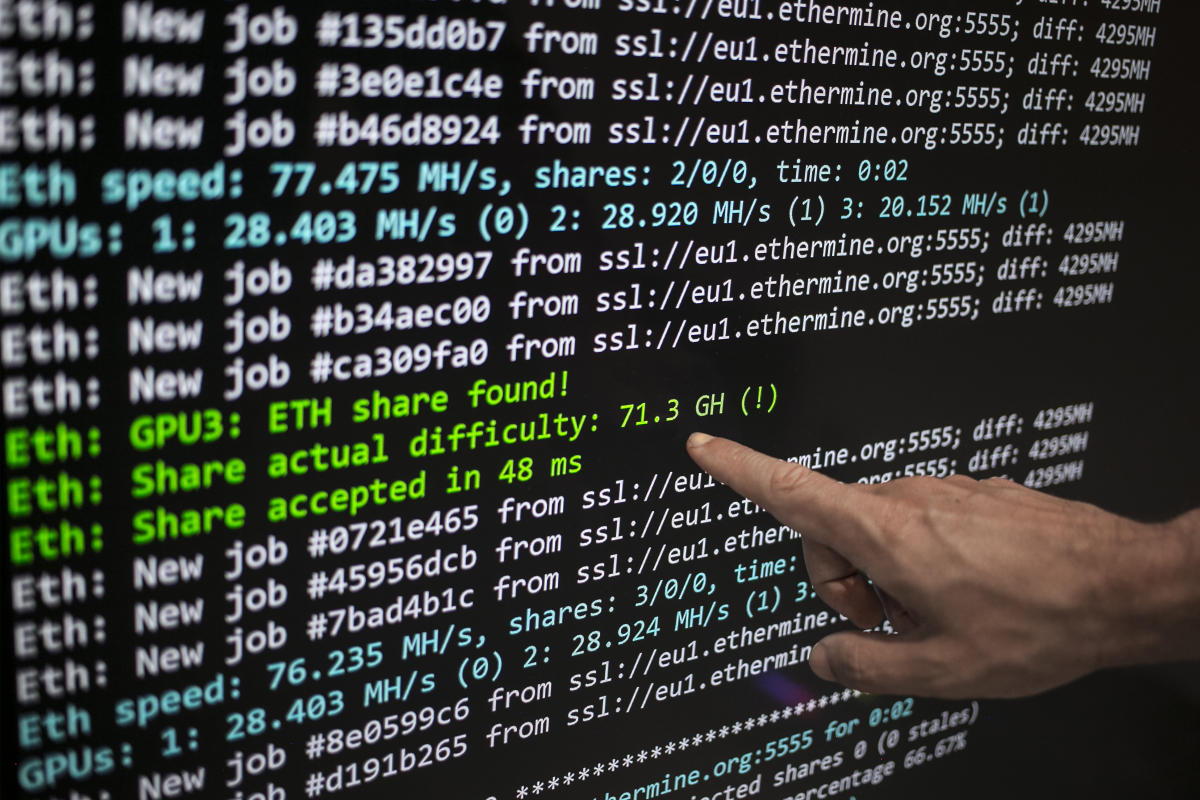

الگوریتم هش در بازار ارز دیجیتال معمولاً به عنوان یک امضای دیجیتال و روش تأیید داده ها استفاده می شود. الگوریتم های هش معمولا بر اساس توابع رمزنگاری مانند SHA-256 یا MD5 هستند. این الگوریتمها دادههای ورودی را به یک مقدار هش کوتاهتر تبدیل میکنند که به طور منحصربهفرد شناسایی میشود. در بازار ارزهای دیجیتال، الگوریتمهای هش برای تأیید تراکنشها و اطلاعات در بلوکهای بلاک چین برای اطمینان از امنیت و یکپارچگی دادهها استفاده میشوند.

الگوریتم هش چیست؟

الگوریتم هش یک تابع رمزنگاری است که یک ورودی را به یک خروجی ثابت تبدیل می کند. این تبدیل ها به عنوان مقادیر هش شناخته می شوند. یکی از ویژگی های مهم این الگوریتم ها این است که حتی اگر ورودی تغییر کند، مقدار هش تولید شده کاملاً متفاوت خواهد بود. این الگوریتم ها در امنیت اطلاعات، تایید تراکنش ها و امضای دیجیتال استفاده می شوند.

تاریخچه الگوریتم Ethash

میتوانیم هاشیموتو را بهعنوان مدل اصلی استخراج در زمان تولد Itihash در نظر بگیریم. این الگوریتم سعی در ایجاد یک سیستم امن بر اساس 2 ستون داشت:

- مقاومت در برابر استخراج Esic

- عملکرد بالا و دسترسی بسیار آسان برای مشتریان سبک

این دو اصل برای عملکرد الگوریتم Dagger-Hashimoto اساسی هستند. مغزهای پشت این الگوریتم Vitalik Buterin و Thaddeus Drya بودند که بین سالهای 2013 تا 2014 برای توسعه آن همکاری کردند. همانطور که از نام آن پیداست، Deger-Hashimoto در واقع از ترکیب دو مدل مختلف تشکیل شده است.

Dagger که از فناوری Directed Acyclic Graph (DAG) برای ایجاد ساختارهای داده بزرگ استفاده می کند، توسط آقای Butrin معرفی شد. در ابتدا ظرفیت ذخیره سازی این ساختار کمی بیش از 1 گیگابایت بود، اما اکنون می تواند حدود 4 تا 5 گیگابایت داده را ذخیره کند. یک سری محاسبات حافظه در این ساختار انجام می شود که نیاز به کار زیادی دارد. این ساختار فرآیند استخراج را با الگوریتم هاشیموتو امکان پذیر می کند.

قسمت دوم این الگوریتم، هاشیموتو که توسط آقای درایجا ساخته شده است، کار استخراج و هش کردن ESS را انجام می دهد. این هدف از طریق مصرف بالای رم الگوریتم حاصل می شود که یکی از محدودیت های ماینرهای ESIC محسوب می شود. اساسا، کار هاشیموتو این است که داگ تولید شده را بگیرد، اطلاعات دشواری شبکه و تراکنش را اضافه کند و یک هش ایجاد کند که به عنوان شناسه بلوک استخراج شده عمل کند.

با ترکیب این دو الگوریتم، به مکانیزمی می رسیم که به ما امکان می دهد یک سیستم ماینینگ پیچیده به اندازه کافی برای ماینرهای ASIC طراحی کنیم تا بتوانند سودآور عمل کنند. این ساختار آنقدر پیشرفته و امن است که باید به جای الگوریتم Scrypt پیاده سازی می شد. با این حال، نقص Deger-Hashimoto منجر به توسعه و تکامل آن شد و منجر به طراحی الگوریتم Ethash شد.

کدام ارزهای دیجیتال از الگوریتم هش استفاده می کنند؟

بسیاری از ارزهای دیجیتال از الگوریتم های هش برای ایجاد امنیت و اعتبار در تراکنش ها و بلاک چین استفاده می کنند. برخی از معروف ترین ارزهای دیجیتال از الگوریتم هش استفاده می کنند عبارتند از:

1. بیت کوین: از الگوریتم SHA-256 برای تولید مقادیر هش استفاده می کند.

2. اتریوم: از الگوریتم Keccak-256 (که نوعی از SHA-3 است) برای تولید مقادیر هش استفاده می کند.

3. لایت کوین: از الگوریتم Scrypt برای تولید مقادیر هش استفاده می کند.

4. ضربان: از الگوریتم SHA-512 برای امنیت و تأیید تراکنش استفاده می کند.

علاوه بر این، سایر ارزهای دیجیتال از الگوریتم های هش متفاوت برای ایجاد امنیت در تراکنش ها و بلاک چین های خود استفاده می کنند.

مزایا و معایب الگوریتم هش چیست؟

مزایای:

1. امنیت: الگوریتم های هش به دلیل ویژگی هایی که دارند امنیت اطلاعات بالایی را ارائه می دهند. هر تغییر کوچکی در ورودی منجر به یک مقدار هش متفاوت و غیرقابل پیش بینی می شود.

2. اهمیت حفظ حریم خصوصی: الگوریتمهای هش اطلاعات را بهطور برگشتناپذیر تبدیل میکنند، بنابراین امکان بازگشت به اطلاعات اصلی از مقدار هش تولید شده وجود ندارد. این ویژگی می تواند در حفظ حریم خصوصی و امنیت داده ها موثر باشد.

3. سرعت: الگوریتمهای هش عملیات سریعی هستند و میتوانند به سرعت مقدار هش را برای دادههای ورودی محاسبه کنند.

معایب:

1. تصادفی بودن: الگوریتمهای هش بهطور تصادفی مقادیر هش را تولید میکنند، بنابراین احتمال تلاشهای دستکاری تصادفی (برخورد) وجود دارد که میتواند امنیت سیستم را به خطر بیندازد.

2. آسیب پذیری در برابر تغییرات: الگوریتم های هش همچنین دارای آسیب پذیری هایی مانند دستکاری و برخی حملات دیگر هستند که می توانند امنیت داده ها را به خطر بیندازند.

3. نیاز به قدرت محاسباتی: محاسبه مقادیر هش برای داده های بزرگ نیاز به قدرت محاسباتی قابل توجهی دارد که می تواند هزینه و زمان مورد نیاز برای انجام فرآیندها را افزایش دهد.

الگوریتم هش چگونه کار می کند؟

یک الگوریتم هش معمولا شامل یک تابع رمزنگاری است که متن یا داده های ورودی را به یک مقدار هش ثابت تبدیل می کند. روند کار الگوریتم هش به شرح زیر است:

1. ورود به سیستم: ابتدا داده های ورودی به الگوریتم هش داده می شود. این داده ها می توانند هر نوع اطلاعاتی از جمله متن ساده، فایل های دیجیتالی یا داده های تراکنش زنجیره بلوکی باشند.

2. پردازش: سپس الگوریتم هش این داده های ورودی را به یک مقدار هش ثابت تبدیل می کند. این عملیات با استفاده از الگوریتم های رمزگذاری خاص مانند SHA-256، MD5 یا SHA-3 انجام می شود.

3. خروجی: مقدار هش تولید شده به عنوان خروجی تولید می شود. این مقدار هش معمولاً با متن هگزا دسیمال (ترکیبی از اعداد و حروف) نشان داده می شود.

4. مشخصات ویژه: مقدار هش حاصل دارای ویژگیهای خاصی است، از جمله اینکه منحصر به فرد است (برای هر ورودی متفاوت، مقدار هش متفاوت است)، تغییرات کوچک در ورودی، مقدار هش متفاوتی ایجاد میکند، و امکان بازگشت به دادههای اصلی وجود ندارد. از مقدار هش تولید شده با استفاده از این روش، الگوریتمهای هش امنیت بالایی را برای احراز هویت دادهها، امضای دیجیتال و حفاظت از حریم خصوصی فراهم میکنند.