الگوریتم SHA 256 چیست؟

قبل از آن مشخص می شود الگوریتم SHA-256بهتر است با الگوریتم های استخراج ارز دیجیتال آشنا شوید. ابتدا الگوریتم هش را تعریف می کنیم تا بتوانید الگوریتم SHA-256 را درک کنید. توابع هش نوعی رمزنگاری هستند که با انجام یک سری عملیات پیچیده ریاضی، داده های عددی را یک طرفه تغییر داده و به یک عبارت خروجی به نام هش با اندازه ثابت تبدیل می کنند. ماهیت یک طرفه این توابع به این معنی است که نمیتوانیم دادههای اصلی را هش کنیم، اما میتوانیم اعتبار دادهها را با مقایسه هش خروجی با هش مورد انتظار در برابر دادههای صحیح بررسی کنیم.

با استفاده از این الگوریتم می توان امنیت داده ها را کنترل کرد. به عنوان مثال تصور کنید چه کاری می توان انجام داد تا رمزهای عبور کاربر در سیستم باقی بماند تا هکرها نتوانند حتی در صورت هک شدن پایگاه داده به آنها دسترسی داشته باشند؟ شما می توانید این کار را با هش کردن رمز عبور هر کاربر و ذخیره آن انجام دهید. هکرها احتمالاً به رمزهای عبور کاربر دسترسی دارند، اما هرگز خودشان نمی توانند رمز عبور را کشف کنند. با این حال، کاربران با هر بار ورود رمز عبور را وارد میکنند و سیستم هش آن را محاسبه میکند و صحت آن را تأیید میکند و به آنها اجازه ورود میدهد.

الگوریتم SHA-256 چیست؟

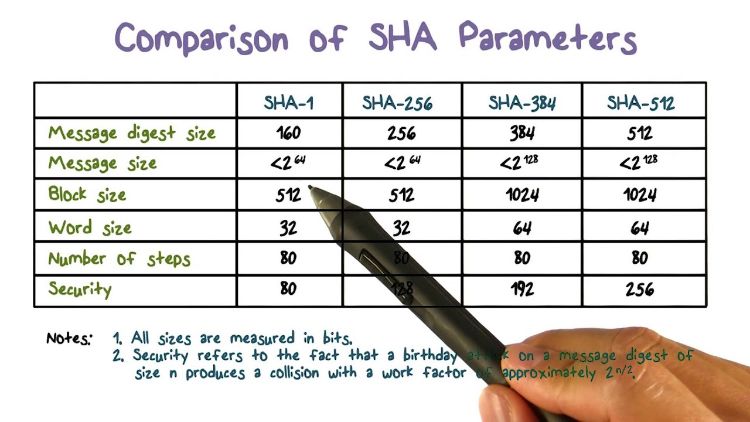

الگوریتم های هش مختلفی وجود دارد که هر کدام کاربرد خاصی دارند. نوعی از الگوریتم SHA-256، شاخه ای از الگوریتم های SHA-2 است. از این نوع الگوریتم می توان برای جایگزینی نسخه قبلی این الگوریتم یعنی SHA-1 استفاده کرد. دلیل این جایگزینی این بود که سرویسهای وب که از SHA-1 به عنوان امضای دیجیتال برای احراز هویت فایلهای گواهی خود (فایلهای حاوی عناصر رمزگذاریشده مورد نیاز برای اتصال وبسایتها و سرویسهای وب) استفاده میکردند، خوشحال نبودند و آسیبپذیریهای امنیتی را مشاهده کردند. بنابراین الگوریتم SHA-256 تغییرات مهمی ایجاد کرد و این مشکلات را حل کرد. این الگوریتم داده های خام را با هر اندازه ای به یک هش یا کلید 256 بیتی تبدیل می کند که قابل تفسیر نیست.

از SHA-1 به SHA-2 تغییر دهید

صنعت گواهینامه SSL در سال 2016 تغییرات بزرگی ایجاد کرد و الگوریتم خود را از SHA-2 به یک الگوریتم استاندارد تغییر داد. بسیاری از نرمافزارها مجبور به تغییرات و بهروزرسانیهای بیشتری شدند و تا 31 دسامبر 2015 مجبور شدند به استاندارد جدید مهاجرت کنند. در آن تاریخ، شبکههای اینترنتی به طور کامل به استاندارد جدید منتقل شدند و اکثر گواهیهای استفادهکننده از SHA-1 در عرض دو سال رد شدند. از سال 2017، تنها 500000 گواهی هنوز از SHA-1 استفاده می کنند.

الگوریتم SHA-3 چیست؟

به طور کلی، هیچ الگوریتم هش را نمی توان برای بیش از یک دهه بسیار امن در نظر گرفت، زیرا با پیشرفت تکنولوژی و کاهش هزینه انجام محاسبات پیچیده کامپیوتری و حملات سایبری، هر الگوریتم به تدریج امنیت خود را از دست می دهد. بهروزرسانیهای موقت برای رفع مشکلات یک الگوریتم، آن را تنها برای مدت کوتاهی ایمن نگه میدارد، اما پس از آن، کل الگوریتم هش باید جایگزین شود. الگوریتم SHA-3 که جایگزین SHA-2 می شود نیز در حال توسعه است و اگر الگوریتم جدیدی هنوز جایگزین هش نشده باشد، در مقطعی جایگزین خواهد شد. تا آن زمان، کارشناسان الگوریتم جدید را برای تشخیص خطاهای احتمالی آزمایش خواهند کرد.

مشخصات الگوریتم SHA-256

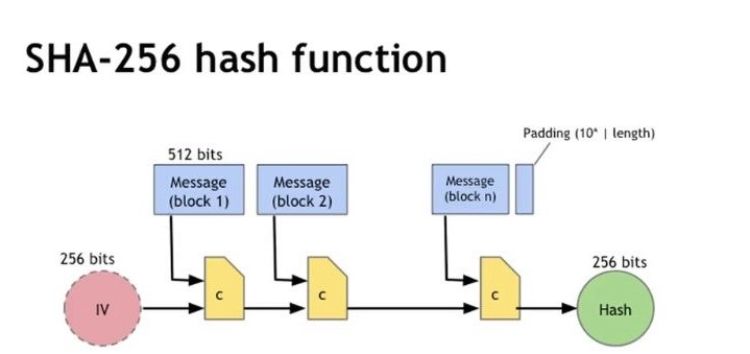

در بهار سال 2002، نسخه اولیه SHA-256 توسط NSA ایجاد شد و چند ماه بعد، انتشار یک پروتکل امنیتی جدید در مجله FIPS PUB 180-2 توسط دانشگاه ملی مترولوژی اعلام شد. نسخه دوم این الگوریتم در زمستان 2014 جایگزین شد و انتشار اختراع نسل دوم SHA تحت مجوز بدون حق امتیاز از NSA این فناوری را به عموم مردم گسترش داد. این پروتکل داده ها را به بیت های 64 بیتی (512 بیتی) تقسیم می کند و با رمزگذاری مختلط در نهایت یک هش 256 بیتی ایجاد می کند. یعنی خروجی 16 کلمه ای از داده های خام تولید می شود.

اندازه هر بلوک در این الگوریتم 64 بایت، حداکثر طول پیام 33 بایت، اطلاعات خلاصه پیام 32 بایت، اندازه کلمه 4 بایت و پارامتر داخلی 32 بایت است و حلقه 64 بار تکرار می شود. . لازم به ذکر است که حدود 140 مگابایت در ثانیه با این الگوریتم قابل پردازش است و روش ساختاری آن مرکل دامگرد است. در فرآیند احراز هویت امضای دیجیتال SHA-256، دو نوع کلید عمومی و کلید خصوصی وجود دارد (به همین دلیل آن را رمزگذاری نامتقارن می نامیم)، کلید عمومی برای رمزگذاری و کلید خصوصی برای رمزگشایی استفاده می شود. بنابراین، تنها شخصی که کلید خصوصی را در دست دارد می تواند محتوا را رمزگشایی و مشاهده کند.

کدام سکه ها را می توان با الگوریتم SHA-256 استخراج کرد؟

با ظهور ارزهای دیجیتال که با ایجاد بیت کوین آغاز شد، الگوریتم SHA-256 نیز به عنوان یک نوع پروتکل استخراج مورد استفاده قرار گرفت. شاید مهمترین ارز دیجیتال از الگوریتم SHA-256 از بیت کوین استفاده می کند. این الگوریتم به عنوان یک الگوریتم اثبات کار (PoW) برای استخراج و تایید تراکنش های بیت کوین استفاده می شود و آدرس های بیت کوین با الگوریتم SHA-256 برای ایجاد حریم خصوصی و امنیت کاربر ایجاد می شوند. البته ارزهای دیجیتال دیگری نیز وجود دارند که پس از بیت کوین از الگوریتم SHA-256 برای استخراج و تایید تراکنش های خود استفاده می کنند. از جمله ارزهای دیجیتال می توان به ارزهای دیجیتال زیر اشاره کرد:

• بیت کوین کش (BCH)

• بیت کوین SV (BSV)

• لایت کوین کش (LCC)

• دیجی بایت (DGB)

• Pierre Coin (PPC)

• کرون (CRW)

• Bit Connect (BCC)

• واحد پول جهانی (UNIT)

• زتاکوین (ZET)

زیرزمین (MZC)

• جوئل کوئین (XJO)

• Lancoin (LANA)

• اتم بیت کوین (BCA)

بنابراین، ماینرهای ESIC فقط برای استخراج با یک الگوریتم خاص مورد استفاده قرار می گیرند و بنابراین اغلب از ماینرهای GPU بهتر عمل می کنند. ماینرهایی که ESIC آنها می تواند با الگوریتم SHA-256 استخراج کند، می تواند سکه های ذکر شده در بالا را استخراج کند.